Durante este año 2.017 veremos un aumento de los titulares de noticias marcadas por los ataques informáticos a grandes infraestructuras, estados y empresas. La evolución tecnológica también conlleva la sofisticación de los ataques, que ponen su foco de atención en las vulnerabilidades que dan acceso a datos y servicios críticos de los que cada vez somos más dependientes.

Con el inicio de 2.017 hemos conocido nuevos estudios e informes sobre la evolución de los ciberataques para este año. La eclosión de tecnologías innovadoras y la digitalización de mayor número de servicios es también una oportunidad para que los ciberdelincuentes fijen nuevos objetivos.

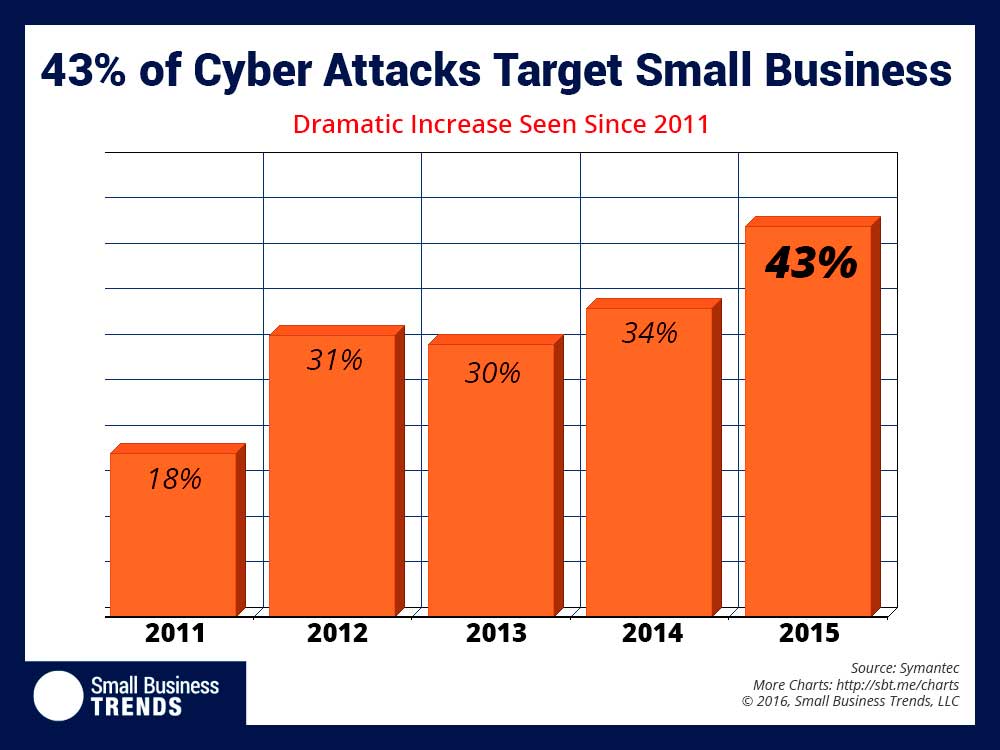

Durante 2015, 4 de cada 10 empresas españolas sufrió algún ataque a sus sistemas, muestra de que ninguna pyme o gran compañía está a salvo si no tomas las medidas de seguridad necesarias. Tampoco las pymes, que son un porcentaje muy importante objeto de los ataques, como han mostrado informes de varios países occidentales.

Estas son las principales tendencias en ataques informáticos y algunas recomendaciones para reducir nuestras vulnerabilidades en la red.

La confianza en la ‘nube’ por parte de las empresas es cada vez mayor, y la red contiene una gran cantidad de datos valiosos para muchos cibercriminales. Un estudio de este mismo año elaborado por Check Point, proveedor mundial especializado en seguridad, concluye que el 93% de las organizaciones están preocupadas por la seguridad en la ‘nube’.

En concreto, los proveedores de servicios en la ‘nube’ son el objeto de deseo mayor para los hackers, pues una única compañía puede darles información y datos de muchas empresas a la vez. El mismísimo Amazon recibió un ataque a su servicio Amazon Web Services (AWS) en 2015, interrumpiéndolo durante 5 horas y afectando a muchos clientes.

Entre los ataques en la ‘nube’ más relevantes estará el ransomware (‘secuestro’ de archivos y petición de un rescate para que la compañía pueda recuperar de nuevo su información). El uso de la ‘nube’ por parte de las empresas hará que sea más fácil extender los archivos cifrados que se apropian de los datos de las compañías.

La interconexión de dispositivos avanzada que permite el Internet de las Cosas ha hecho que la cantidad de datos que circulan de forma multidireccional se incremente en los últimos años. Es por ello que los ciberdelincuentes han puesto su foco de atención en este tipo de tecnologías, de la que pueden obtener un botín importante si logran acceder a la información.

Los hackers tienen ahora acceso a muchos más dispositivos o sus respectivas contraseñas, por ejemplo, y uno de los métodos de ataque más comunes serán los DDoS, que consisten en la denegación del servicio a los usuarios reales de un servicio en la red. Habitualmente, el hacker sobrecarga el servidor hasta saturar los puertos y dejarlo sin poder actuar con normalidad.

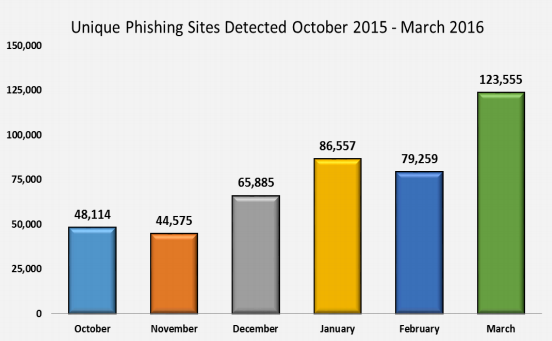

La suplantación de identidad se mantendrá como una de las prácticas más comunes en términos de ciberdelincuencia. Además de los ataques a particulares o empleados de una compañía, normalmente mediante el uso del email, proliferarán los ataques conjuntos a usuarios de estructuras financieras enteras, algo que puede afectar a miles de personas de forma simultánea.

Otro estudio de 2017 elaborado por Gartner afirma que más de la mitad de los ataques de red dirigidos a empresas utilizarán el tráfico encriptado para evadir los controles. Se trata de una estrategia astuta por parte de los hackers, que saben que las empresas confían cada vez más en tráfico encriptado como el SSL/TLS, y haciendo lo mismo pueden ocultarse y crear puntos ciegos en las infraestructuras que les permiten introducir malware.

Como recomendación general para las pymes es importante transmitir la idea de que los métodos utilizados para un ciberataque evolucionan como lo hace la tecnología, y cada vez son más complejos y automatizados. De igual manera, el software o los mecanismos de seguridad informático tradicionales no cuentan con la capacidad de detectar ciberataques como los que hemos descrito.

Es por ello que las pymes también deben dotar a sus sistemas de una protección avanzada contra ataques a sus datos en la nube, sus dispositivos, sus cuentas bancarias o sus correos electrónicos. Evolucionar en términos de ciberseguridad en la empresa también forma parte de transformación digital que las compañías están viviendo.

Aunque no son una tendencia nueva, no podemos olvidar mencionar los ataques a aplicaciones web de todo tipo, puesto que aunque como decimos tienen ya un recorrido muy importante, no dejan de ser noticia.

El alto grado de digitalización y de dependencia de las empresas de internet para muchas cosas las hace vulnerables a ataques a sus infraestructuras web, ya sean infectándolas mediante SQL injection o cross scripting por ejemplo, o simplemente dejándolas fuera de servicio mediante ataques de denegación de servicio (DDoS).

En definitiva, los riesgos son muchos y de muy diversa naturaleza, por lo que las empresas, y especialmente las PYMEs, se pueden ver abrumadas por la cantidad de riesgos y peligros que tiene la digitalización, por lo que es si cabe más recomendable apoyarse en empresas especializadas, que nos ayudarán, mediante auditorías de seguridad, a detectar cuales son los mayores riesgos y las medidas de seguridad adecuadas para prevenir y minimizar el impacto de las amenazas que acechan en la red.

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe, cada dos semanas, todas las novedades sobre las tecnologías de la información para empresas.